Tường lửa Palo Alto Networks PA-410 (PAN-PA-410) là một sản phẩm tường lửa chuyên dụng, được thiết kế để cung cấp bảo mật tối đa cho hệ thống mạng. Sản phẩm được trang bị nhiều tính năng bảo vệ, bao gồm phát hiện và chặn các mối đe dọa mạng, điều chỉnh và kiểm soát lưu lượng mạng, tạo chính sách bảo mật và bảo vệ các ứng dụng khỏi các cuộc tấn công mạng. PA-410 được quản lý trực tiếp thông qua giao diện đồ họa web (GUI) dễ sử dụng hoặc thông qua dòng lệnh (CLI) nếu cần thiết. Thiết bị cũng có thể được tích hợp với các sản phẩm khác của Palo Alto Networks để tạo thành một hệ thống bảo mật mạng toàn diện. Hãy cùng Việt Tuấn tìm hiểu chi tiết hơn về sản phẩm này nhé!

Tổng quan về sản phẩm

Firewall Palo Alto Networks PA-410 (PAN-PA-410) là một thiết bị tường lửa có thiết kế nhỏ gọn, đây được xem là lựa chọn phù hợp để bảo mật, phát hiện và ngăn chặn các mối đe dọa tấn công cho hệ thống mạng tại các văn phòng, doanh nghiệp vừa và nhỏ. Với thiết kế không quạt, không có nguồn dự phòng và được trang bi 8 cổng GE RJ45 10/100/1000 cùng 1 cổng USB, 1 cổng Micro USB console hỗ trợ cấp nguồn đa dạng cho mọi thiết bị.

Thiết bị có thông lượng tối đa 1Gbps cho thông lượng tường lửa và 0.7 Gbps thông lượng ngăn chặn các mối đe dọa, cùng khả năng hỗ trợ tối đa 64.000 sessions đồng thời và 13.000 session mới mỗi giây.

PA-410 được Palo Alto Networks tích hợp công nghệ phát hiện trí tuệ nhân tạo (AI) và machine learning để phát hiện và chặn các mối đe dọa mạng, bao gồm các loại mã độc, phishing, tấn công DDoS, và các cuộc tấn công khác. Ngoài ra, thiết bị cũng bao gồm các chức năng quản lý và giám sát lưu lượng mạng thông qua các phân tích báo cáo trực quan để giúp người dùng quản lý mạng một cách tối ưu hóa hiệu suất và quản lý tài nguyên.

Đặc điểm nổi bật

- Trang bị 8 cổng 10/100/1000 Mbps RJ-45

- Trang bị 1 cổng 10/100/1000 out-of-band management port, 1 cổng RJ45 console

- Hỗ trợ 2 cổng USB

- Hỗ trợ 1 cổng Micro USB console

- Khả năng lưu trữ: 128GB SSD

- Thông lượng firewall (HTTP/appmix): 1.6 Gbps

- Thông lượng IPsec VPN: 0.93 Gbps

- 64,000 Max sessions

- 12,000 New sessions mỗi giây

Một số tính năng đáng chú ý trên Firewall Palo Alto Networks PA-410 (PAN-PA-410)

Cấu hình SD-WAN

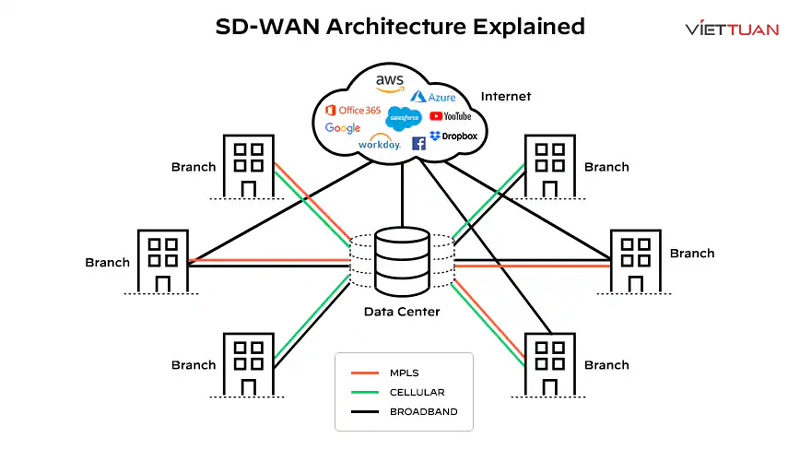

Các thiết bị firewall Palo Alto Networks PA-410 có thể được cấu hình để hoạt động như một SD-WAN (Software-Defined Wide Area Network) để tối ưu hóa hiệu suất mạng giúp giảm chi phí kết nối.

SD-WAN là một kỹ thuật mạng cho phép tối ưu hóa đường truyền mạng bằng cách sử dụng nhiều kết nối mạng khác nhau, bao gồm kết nối Internet và mạng riêng ảo (VPN), để tăng cường độ tin cậy và tăng tốc độ truyền tải dữ liệu, cũng cung cấp cho người dùng điều khiển và giám sát lưu lượng mạng trực tiếp, giúp tối đa hóa băng thông và tối thiểu hóa độ trễ. PA-410 hỗ trợ các tính năng SD-WAN, bao gồm:

- Tích hợp các giao thức định tuyến để chọn lựa đường truyền tối ưu, bao gồm BGP, OSPF và Static

- Tự động phát hiện và chuyển đổi giữa các liên kết WAN khác nhau

- Cải thiện hiệu suất ứng dụng trên đường truyền mạng yếu bằng cách sử dụng các kết nối mạng dự phòng

- Điều chỉnh và kiểm soát lưu lượng mạng để tối đa hóa băng thông và tối thiểu hóa độ trễ.

- Giám sát và phản hồi tình trạng của các kết nối mạng và đưa ra các cảnh báo định danh các vấn đề mạng.

![]() Đọc thêm: Mạng WAN là gì? Tổng quan các kiến thức về mạng WAN

Đọc thêm: Mạng WAN là gì? Tổng quan các kiến thức về mạng WAN

Single-Pass Architecture

Firewall Palo Alto Networks PA-410 (PAN-PA-410) được tích hợp với kiến trúc xử lý gói tin một lượt (Single-Pass Architecture) để tối ưu hóa hiệu suất mạng và cung cấp bảo vệ tốt hơn cho hệ thống mạng. Kiến trúc xử lý gói tin một lượt giúp thực hiện các chức năng bảo mật cho các gói tin đi qua tường lửa chỉ trong một lượt duy nhất, thay vì phải xử lý nhiều lượt cho từng gói tin. Điều này giúp giảm thời gian xử lý và độ trễ của mạng, cải thiện hiệu suất mạng và cho phép Palo Alto Networks PA-410 xử lý gói tin với tốc độ cao hơn.

Bên cạnh đó, kiến trúc xử lý gói tin một lượt còn cho phép firewall Palo thực hiện chức năng bảo vệ mạng thông qua các công nghệ từ chối dịch vụ, phát hiện xâm nhập, cắt kết nối, chặn các ứng dụng độc hại và các chức năng bảo mật khác, mà không phải xử lý gói tin nhiều lần và trong quá trình rớt hệ thống.

Với kiến trúc xử lý gói tin một lượt, Firewall Palo Alto Networks PA-410 mang lại hiệu suất mạng tốt hơn và đảm bảo rằng các chức năng bảo mật được thực hiện một cách hiệu quả với tốc độ cao hơn, giúp ngăn chặn các mối đe dọa mạng và bảo vệ hệ thống mạng khỏi các cuộc tấn công.

Zero Trust Network Access (ZTNA)

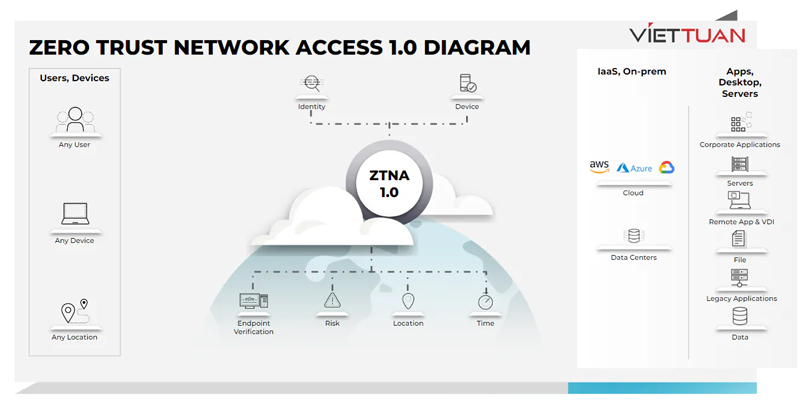

Zero Trust Network Access (ZTNA) là một phương pháp bảo mật mạng mới cho phép quản lý truy cập của người dùng và thiết bị một cách nghiêm ngặt.

ZTNA thực hiện các cơ chế bảo mật mạng phức tạp để bảo vệ hệ thống mạng khỏi các mối đe dọa bên ngoài lẫn bên trong bằng cách kiểm soát và giới hạn quyền truy cập. Các cơ chế bảo mật bao gồm định dạng chuẩn và cung cấp việc xác thực đa yếu tố, mã hóa và các kỹ thuật xác thực khác để đảm bảo rằng người dùng chỉ có thể truy cập vào thông tin và ứng dụng cần thiết.

Firewall Palo Alto Networks PA-410 hỗ trợ ZTNA bằng cách giám sát và kiểm soát truy cập của người dùng và thiết bị, cho phép quản trị viên mạng xác định và kiểm tra quyền truy cập của từng người dùng vào các tài nguyên mạng hoặc các ứng dụng một cách chi tiết, bao gồm cả quản lý truy cập từ xa và truy cập nội bộ. PA-410 cũng hỗ trợ các cơ chế bảo mật mạng như xác thực sử dụng giấy phép và mã hóa SSL/TLS, giúp đảm bảo rằng mọi truy cập đều được mã hóa, bảo vệ mạng khỏi các mối nguy hiểm.

![]() Tham khảo thêm: SSL là gì? Cách kiểm tra SSL trên trình duyệt

Tham khảo thêm: SSL là gì? Cách kiểm tra SSL trên trình duyệt

Cloud-Delivered Security

Cloud-Delivered Security được hỗ trợ trên Firewall Palo Alto Networks PA-410 (PAN-PA-410) đem lại một giải pháp bảo mật được quản lý từ đám mây (cloud) nhằm cung cấp khả năng bảo vệ chống lại các mối đe dọa mạng độc hại.

Với tính năng Cloud-Delivered Security, chức năng bảo mật của Firewall Palo Alto Networks PA-410 được nâng cao thông qua nhiều ứng dụng đám mây bảo mật như WildFire, Cloud Access Security Broker (CASB), Prisma SaaS và GlobalProtect.

Với việc tích hợp tính năng Cloud-Delivered Security, Firewall Palo Alto Networks PA-410 cho phép tổ chức phát triển các chiến lược bảo mật hiệu quả hơn và cung cấp bảo vệ chống lại các mối đe dọa mạng độc hại từ nhiều nguồn khác nhau.

Thiết bị Firewall Palo Alto Networks PA-410 (PAN-PA-410) được phân phối chính hãng ở đâu?

Firewall Palo Alto Networks PA-410 (PAN-PA-410) là một trong những sản phẩm chất lượng cao đang được phân phối chính hãng tại Việt Tuấn. Đây là một lựa chọn phù hợp cho các doanh nghiệp muốn cải thiện bảo mật hệ thống và chống lại các cuộc tấn công mạng.

Việt Tuấn là một trong những đơn vị chuyên cung cấp thiết bị mạng, máy chủ và các giải pháp bảo mật hàng đầu tại Việt Nam. Công ty luôn cam kết mang đến cho khách hàng những sản phẩm và dịch vụ chất lượng với giá cả hợp lý và chính sách hậu mãi tốt.

Ngoài ra, Việt Tuấn còn có đội ngũ kỹ thuật viên có kinh nghiệm và trình độ cao, sẵn sàng giúp đỡ khách hàng giải đáp mọi vấn đề liên quan đến sản phẩm cũng như các vấn đề liên quan đến mạng và bảo mật.

Tổng kết

Với những tính năng ưu việt cùng hiệu suất đem lại cao, Firewall Palo Alto Networks PA-410 (PAN-PA-410) là một sản phẩm hàng đầu cho các doanh nghiệp nhỏ muốn cải thiện hệ thống bảo mật mạng của mình. Nếu có bất cứ thắc mắc nào về sản phẩm, bạn đọc hãy liên hệ ngay cho chúng tôi để được tư vấn cũng như hỗ trợ về thiết bị một cách nhanh chóng nhất.

Xem thêm

Rút gọn

Vui lòng để lại số điện thoại hoặc lời nhắn, nhân viên Việt Tuấn sẽ liên hệ trả lời bạn sớm nhất

Wifi Ubiquiti

Wifi Ubiquiti Wifi UniFi

Wifi UniFi Wifi Ruckus

Wifi Ruckus WiFi Huawei

WiFi Huawei Wifi Meraki

Wifi Meraki Wifi Aruba

Wifi Aruba Wifi Grandstream

Wifi Grandstream Wifi Ruijie

Wifi Ruijie Wifi Extreme

Wifi Extreme Wifi MikroTik

Wifi MikroTik Wifi EnGenius

Wifi EnGenius Wifi Cambium

Wifi Cambium Wifi LigoWave

Wifi LigoWave Wifi Fortinet

Wifi Fortinet WiFi Everest

WiFi Everest WiFi H3C

WiFi H3C Router Draytek

Router Draytek Router Teltonika

Router Teltonika Barracuda Load Balancer ADC

Barracuda Load Balancer ADC Router Cisco

Router Cisco Load Balancing Kemp

Load Balancing Kemp Load Balancing Peplink

Load Balancing Peplink Router HPE

Router HPE Load Balancing FortiADC

Load Balancing FortiADC  Switch Ruckus

Switch Ruckus Firewall Netgate

Firewall Netgate Firewall Palo Alto

Firewall Palo Alto Firewall WatchGuard

Firewall WatchGuard Firewall Sophos

Firewall Sophos Firewall SonicWall

Firewall SonicWall Firewall FortiNAC

Firewall FortiNAC Firewall Fortiweb

Firewall Fortiweb Firewall Zyxel

Firewall Zyxel Thiết bị lưu trữ NAS Synology

Thiết bị lưu trữ NAS Synology Thiết bị lưu trữ NAS QNAP

Thiết bị lưu trữ NAS QNAP Thiết bị lưu trữ TerraMaster

Thiết bị lưu trữ TerraMaster Thiết bị lưu trữ ASUSTOR

Thiết bị lưu trữ ASUSTOR Dell EMC Data Storage

Dell EMC Data Storage Ổ cứng Toshiba

Ổ cứng Toshiba Ổ cứng Seagate

Ổ cứng Seagate SSD Samsung Enterprise

SSD Samsung Enterprise Ổ cứng Western Digital

Ổ cứng Western Digital RAM Server

RAM Server HDD Server

HDD Server Phụ kiện Server

Phụ kiện Server Modem Gateway 3G/4G công nghiệp

Modem Gateway 3G/4G công nghiệp Switch công nghiệp

Switch công nghiệp Router 3G/4G công nghiệp

Router 3G/4G công nghiệp LoRaWan

LoRaWan Máy tính công nghiệp

Máy tính công nghiệp Firewall công nghiệp

Firewall công nghiệp Camera giám sát

Camera giám sát Tổng đài - điện thoại IP

Tổng đài - điện thoại IP Hệ thống âm thanh

Hệ thống âm thanh Hệ thống kiểm soát ra vào

Hệ thống kiểm soát ra vào Phụ kiện Teltonika

Phụ kiện Teltonika License

License Module, Phụ kiện quang

Module, Phụ kiện quang Adapter & nguồn PoE

Adapter & nguồn PoE

Sau khi mình nâng cấp PA-410 lên phiên bản 10.2.7-h3, thiết bị không còn gửi log về Panorama nữa. Mình đã thử quay về một vài phiên bản khác nhưng nhiều phiên bản gặp lỗi auto-commit do các bug đã được Palo Alto xác nhận. Vậy không biết hiện tại có phiên bản nào ổn định cho PA-410 mà không gặp lỗi auto-commit và vẫn gửi log về Panorama được không? Nhờ bạn tư vấn giúp mình!

Với phiên bản 10.2.7-h3 cho cả Panorama (chạy ở chế độ Panorama mode) và các thiết bị PA-410, một số hệ thống có thể gặp vấn đề về log forwarding ngay sau khi nâng cấp. Trong tình huống này, cách xử lý tạm thời hiệu quả nhất là:

Thêm tất cả các firewall PA-410 vào mục chuyển tiếp log của thiết bị và thêm Panorama vào phần collector.

Sau khi commit, có thể mất từ 20–30 phút để các logs bắt đầu được gửi về Panorama. Đây là lỗi đã được xác nhận trong một số trường hợp và không phải là lỗi nghiêm trọng nhưng sẽ được cải thiện trong các bản phát hành tới.

Mình đã cấu hình đầy đủ để nhận IP động từ nhà cung cấp internet và thiết bị PAN-PA-410 cũng đang cấp phát IP qua access point. Các zone mạng đã được thiết lập đúng. Tuy nhiên, tốc độ internet khi qua PAN-PA-410 lại rất chậm, nhiều lúc phải đợi 10-20 giây để tải một trang web, trong khi nếu bỏ PAN-PA-410 ra thì không hề gặp vấn đề gì. Bọn mình nghi có thể do firewall chưa được gán license hoặc do thiết bị PA-410 bị lỗi. Mình muốn hỏi liệu có nguyên nhân nào khác gây ra tình trạng này không?

Nguyên nhân có thể là do sự không tương thích về MTU khi thêm firewall vào mạng. Nếu MTU không được cấu hình đúng, các gói dữ liệu lớn có thể bị phân mảnh hoặc bị chặn, gây ra hiện tượng chậm khi duyệt web hoặc tải dữ liệu.

Bạn thử kiểm tra và điều chỉnh MTU trên giao diện WAN của thiết bị để phù hợp với yêu cầu của nhà cung cấp dịch vụ Internet, giảm giá trị MTU xuống và kiểm tra lại tốc độ truy cập mạng. (MTU có thể thử điều chỉnh 1492, 1472, 1452)

Mình đang dùng thiết bị PA-410 và sau khi nâng cấp phần mềm gần đây thì phát hiện phần log giám sát bị lược bỏ khá nhiều chức năng, đặc biệt là chức năng ACC. Đây là tính năng mình sử dụng thường xuyên nhất để phân tích lưu lượng và ứng dụng. Mình đã tra cứu thông tin trên website và thấy rằng ACC đã bị loại bỏ từ phiên bản 10.1.2, nhưng hiện tại mình không tìm thấy bất kỳ cài đặt hay tính năng nào có thể thay thế được.

Đúng rồi bạn, kể từ phiên bản PAN-OS 10.1.2 thì thiết bị PA-410 không còn lưu log phiên (session log) trực tiếp trên thiết bị nữa. Vì vậy, các tính năng như ACC (Application Command Center) hay các log trong tab Monitor (Traffic, Threat, URL Filtering...) sẽ không còn hiển thị như trước. Lý do là vì PA-410 có phần cứng hạn chế, nên để đảm bảo hiệu năng, Palo Alto đã tắt tính năng ghi log cục bộ từ phiên bản đó trở đi.

Nếu bạn vẫn cần dùng các tính năng giám sát như ACC, thì bắt buộc phải cấu hình để gửi log ra ngoài. Có 2 hướng phổ biến:

- Dùng Panorama (nếu bạn có) để tập trung và phân tích log.

- Hoặc gửi log về một syslog server bên ngoài.